|

| Tutorial Pengaturan Mikrotik dari A-Z |

--Colokkan Kabel Lan ether1 di Routerboard ke Modem

--Colokkan Kabel Lan ether2 di Routerboard ke Switcth ke Hub

--Colokkan Kabel Lan PC / Laptop Anda Ke Hub

--Jalankan RB RB750 / RB450 / RB1000 / RB1100 Router...dengan winbox,download winbox ((DISINI))

--Rename Ether1 & Ether2,Ketik instruksi di bawah ini di "New Terminal":

/interface set 0 name=public

/interface set 1 name=local

--Masukkan Ip Internet (Ip yang di berikan ISP anda) ke interface 0,dengan instruksi:

--Ini hanya ip contoh saja:

/ip address add address=118.97.161.162 netmask=255.255.255.248 interface=public

--Masukkan Ip Local (Ip untuk client anda) ke interface 1,dengan instruksi:

/ip address add address=192.168.0.1 netmask=255.255.255.0 interface=local

--Masukkan Gateway (Gateway yang di berikan ISP internet anda),dengan instruksi:

--Ini hanya ip contoh saja:

/ip route add gateway=192.168.0.1

--Masukkan DNS (DNS yang di berikan ISP Internet anda),dengan instruksi:

--Ini hanya dns contoh saja

/ip dns set primary dns=203.130.193.74 allow-remote-requests=yes

/ip dns set secondary dns=203.130.206.250 allow-remote-requests=yes

--jika ada keterangan yang timbul seperti:

expected end of command (line 1 column 12)

tukar instruksinya dengan:

/ip dns set servers=203.130.193.74,203.130.206.250 allow-remote-requests=yes

--Masukkan Nat,dengan instruksi:

/ip firewall nat add chain=srcnat out-interface=public action=masquerade

--Masukkan Ip pool,dengan instruksi:

/ip pool add name=pool ranges=192.168.1.2-192.168.1.254

--Masukkan nama Router anda,dengan instruksi:

--Ini hanya nama contoh saja:

/system identity set name=Router_Saya

--Masukkan password,dengan instruksi:

/Password (kemudian tekan "Enter" 2 kali)

new password:*******

retype new password: (ulangi password anda)

--Untuk Tes,masukkan ip di Pc anda Ip kelanjutan local Routerboard,misalkan ip local routerboard 192.168.1.1 berarti ip di pc anda 192.168.1.2,& Masukkan DNS 255.255.255.0 & gateway yaitu ip routerboard anda 192.168.1.1 & DNS yaitu ip routerboard anda juga 192.168.1.1 , ketik instruksi di "New Terminal" winbox:

/ping 192.168.1.2

Kalau reply berarti udah pas setttingannya

--Tes ping ke internet,ketik instruksi berikut di "New Terminal" winbox:

/ping yahoo.com

Manual:IP/Address

Sub-menu: /ip address

Standards: IPv4 RFC 791

Alamat IP berfungsi untuk tujuan identifikasi host umum dalam jaringan IP. Alamat Khas (IPv4) terdiri dari empat oktet. Untuk pengalamatan yang tepat, router juga memerlukan nilai network mask, id yang mana bit dari alamat IP lengkap mengacu pada alamat host, dan yang - ke alamat jaringan. Nilai alamat jaringan dihitung oleh operasi biner DAN dari topeng jaringan dan nilai alamat IP. Ini juga memungkinkan untuk menentukan alamat IP diikuti dengan garis miring "/" dan jumlah bit yang membentuk alamat jaringan.

Dalam kebanyakan kasus, itu cukup untuk menentukan alamat, netmask, dan argumen antarmuka. Awalan jaringan dan alamat broadcast dihitung secara otomatis.

Anda dapat menambahkan beberapa alamat IP ke antarmuka atau meninggalkan antarmuka tanpa alamat yang ditetapkan. Dalam hal menjembatani atau koneksi PPPoE, antarmuka fisik mungkin bot memiliki alamat yang ditetapkan, namun dapat digunakan dengan sempurna. Menempatkan alamat IP ke antarmuka fisik yang termasuk dalam jembatan berarti benar-benar meletakkannya di antarmuka jembatan itu sendiri. Anda dapat menggunakan / alamat ip cetak detail untuk melihat ke antarmuka mana alamat tersebut dimiliki.

MikroTik RouterOS memiliki jenis alamat berikut:

Statis - secara manual ditetapkan ke antarmuka oleh pengguna

Dinamis - secara otomatis ditetapkan ke antarmuka oleh DHCP atau koneksi PPP estabilished

Manual:IP/DNS

Spesifikasi

Paket yang dibutuhkan: sistem

Lisensi diperlukan: Level1

Level submenu: / ip dns

Standar dan Teknologi: DNS

Penggunaan perangkat keras: Tidak signifikan

Deskripsi

Router MikroTik dengan fitur DNS diaktifkan dapat diatur sebagai server DNS untuk setiap klien yang sesuai DNS. Selain itu, router MikroTik dapat ditetapkan sebagai server DNS primer di bawah pengaturan server dhcp-nya. Ketika permintaan remote diaktifkan, router MikroTik merespon permintaan DNS TCP dan UDP pada port 53.

Pengaturan Cache DNS

Sub-menu: /ip dns

Fasilitas DNS digunakan untuk memberikan resolusi nama domain untuk router itu sendiri serta untuk klien yang terhubung.

Properties :

Menentukan apakah akan mengizinkan permintaan jaringan allow-remote-requests (yes | no; Default: no)Waktu-untuk-live maksimum untuk catatan cache. Dengan kata lain, catatan cache akan berakhir tanpa syarat setelah waktu cache-max-ttl. Lebih pendek TTL yang diterima dari server DNS lebih baik.cache-max-ttl (time; Default: 1w)

Menentukan ukuran cache DNS di KiBcache-size (integer[64..4294967295]; Default: 2048)

Menentukan berapa banyak kueri bersamaan yang diizinkanmax-concurrent-queries (integer; Default: 100)

Menentukan berapa banyak sesi TCP konkuren yang diizinkanmax-concurrent-tcp-sessions (integer; Default: 20)

Ukuran maksimum paket UDP yang diizinkan.max-udp-packet-size (integer [50..65507]; Default: 4096)

Menentukan berapa lama menunggu respons kueri dari satu serverquery-server-timeout (time; Default: 2s)

Menentukan berapa lama untuk menunggu respons kueri secara total. Perhatikan bahwa pengaturan ini harus dikonfigurasi dengan mempertimbangkan query-server-timeout dan jumlah server DNS yang digunakan.query-total-timeout (time; Default: 10s)

Daftar alamat server DNS IPv4 / IPv6servers (list of IPv4/IPv6 addresses; Default: )

Read-only Properties

Menampilkan ukuran cache yang saat ini digunakan dalam KiBcache-used (integer)

Daftar server DNS yang ditambahkan secara dinamis dari berbagai layanan, misalnya, DHCP.dynamic-server (IPv4/IPv6 list)

Ketika server statis dan dinamis diset, entri server statis lebih diutamakan, namun tidak menunjukkan bahwa server statis akan selalu digunakan (misalnya, permintaan sebelumnya diterima dari server dinamis, tetapi statis ditambahkan kemudian, kemudian entri dinamis akan lebih utamakan).

Untuk menetapkan 159.148.60.2 sebagai server DNS primer dan mengizinkan router untuk digunakan sebagai server DNS, lakukan hal berikut:

[admin@MikroTik] ip dns> set servers=159.148.60.2 \

\... allow-remote-requests=yes

[admin@MikroTik] ip dns> print

servers: 159.148.60.2

allow-remote-requests: yes

cache-size: 2048KiB

cache-max-ttl: 1w

cache-used: 7KiB

[admin@MikroTik] ip dns>

Cache Monitoring

Submenu level: /ip dns cache

Description

Menu ini menyediakan daftar dengan semua alamat (DNS type "A") catatan yang disimpan di server

Untuk menetapkan 159.148.60.2 sebagai server DNS primer dan mengizinkan router untuk digunakan sebagai server DNS, lakukan hal berikut:

[admin@MikroTik] ip dns> set servers=159.148.60.2 \

\... allow-remote-requests=yes

[admin@MikroTik] ip dns> print

servers: 159.148.60.2

allow-remote-requests: yes

cache-size: 2048KiB

cache-max-ttl: 1w

cache-used: 7KiB

[admin@MikroTik] ip dns>

Cache Monitoring

Submenu level: /ip dns cache

Description

Menu ini menyediakan daftar dengan semua alamat (DNS type "A") catatan yang disimpan di server

Property Description

Description

Menu ini menyediakan daftar lengkap dengan semua catatan DNSyang disimpan di server

Property Description

DNS data field. IP address for type "A" records. Other record types may have different contents of the data field (like hostname or arbitrary text)data (read-only: text)

DNS name of the hostname (read-only: name)

remaining time-to-live for the recordttl (read-only: time)

DNS record typetype (read-only: text)

Static DNS Entries

Submenu level: /ip dns static

Description

MikroTik RouterOS memiliki fitur server DNS tertanam dalam cacheDNS. Ini memungkinkan Anda untuk menghubungkan nama domain tertentu denganmasing-masing alamat IP dan mengiklankan tautan ini ke klien DNS menggunakanrouter sebagai server DNS mereka. Fitur ini juga dapat digunakan untukmemberikan informasi DNS palsu kepada klien jaringan Anda. Misalnya,menyelesaikan permintaan DNS untuk sekumpulan domain tertentu (atau untukseluruh Internet) ke halaman Anda sendiri.

Server mampu menyelesaikan permintaan DNS berdasarkan ekspresireguler dasar POSIX, sehingga beberapa requets dapat dicocokkan dengan entriyang sama. Jika entri tidak sesuai dengan standar penamaan DNS, itu dianggapsebagai ekspresi reguler dan ditandai dengan tanda ‘R’. Daftar ini dipesan dandicentang dari atas ke bawah. Ekspresi reguler diperiksa terlebih dahulu, lalucatatan biasa.

Properties Descriptions

Alamat IP untuk menyelesaikan nama domainaddress (IP address)Properties Descriptions

Nama DNS untuk diselesaikan ke alamat IP yang diberikan..name (text)

DNS regexregex (text)

time-to-live dari catatan DNSttl (time)

Notes

Pencarian DNS terbalik (Alamat ke Nama) dari entri ekspresireguler tidak mungkin. Anda dapat, bagaimanapun, menambahkan catatan biasatambahan dengan alamat IP yang sama dan tentukan beberapa nama untuk itu.

Ingat bahwa arti dari sebuah titik (.) Dalam ekspresi reguleradalah karakter apa pun, sehingga ungkapan tersebut harus lolos dengan benar.Misalnya, jika Anda perlu mencocokkan apa pun dalam domain example.com tetapitidak semua domain yang diakhiri dengan example.com, sepertiwww.another-example.com, gunakan nama=". * \\. Contoh \\. Com "

Pencocokan ekspresi reguler secara signifikan lebih lambatdaripada entri biasa, sehingga disarankan untuk meminimalkan jumlah aturanekspresi reguler dan mengoptimalkan ekspresi itu sendiri. Contoh

Untuk menambahkan entri statis DNS untuk www.example.com untukdiselesaikan ke 10.0.0.1 Alamat IP:

Command Description

clears internal DNS cache:

flush

Example

[admin@MikroTik] ip dns> cache flush

[admin@MikroTik] ip dns> print

servers: 159.148.60.2

allow-remote-requests: yes

cache-size: 2048 KiB

cache-max-ttl: 1w

cache-used: 10 KiB

[admin@MikroTik] ip dns>

Manual:IP/Route

clears internal DNS cache:

flush

Example

[admin@MikroTik] ip dns> cache flush

[admin@MikroTik] ip dns> print

servers: 159.148.60.2

allow-remote-requests: yes

cache-size: 2048 KiB

cache-max-ttl: 1w

cache-used: 10 KiB

[admin@MikroTik] ip dns>

Manual:IP/Route

Overview

Router menyimpan informasi routing di beberapa ruang terpisah:

FIB (Forwarding Information Base), yang digunakan untuk membuatkeputusan forwarding paket. Ini berisi salinan informasi routing yangdiperlukan.

Setiap protokol routing (kecuali BGP) memiliki tabel internal itusendiri. Di sinilah tempat keputusan routing per-protokol dibuat. BGP tidakmemiliki tabel routing internal dan menyimpan informasi routing lengkap darisemua rekan di RIB.

RIB berisi rute-rute yang dikelompokkan dalam tabel routingterpisah berdasarkan nilai penanda rutenya. Semua rute tanpa tanda rutedisimpan di tabel routing utama. Tabel-tabel ini digunakan untuk pemilihan ruteterbaik. Tabel utama juga digunakan untuk pencarian nexthop.

Routing Information Base

RIB (Routing Information Base) berisi informasi routing lengkap,termasuk rute statis dan aturan routing kebijakan yang dikonfigurasi olehpengguna, informasi routing yang dipelajari dari protokol routing, informasitentang jaringan yang terhubung. RIB digunakan untuk menyaring informasirouting, menghitung rute terbaik untuk setiap awalan tujuan, membangun danmemperbarui Forwarding Information Base dan untuk mendistribusikan rute antaraprotokol routing yang berbeda.

Secara default, keputusan forwarding hanya didasarkan pada nilaialamat tujuan. Setiap rute memiliki properti alamat dst, yang menentukan semuaalamat tujuan yang dapat digunakan oleh rute ini. Jika ada beberapa rute yangberlaku untuk alamat IP tertentu, yang paling spesifik (dengan netmaskterbesar) digunakan. Operasi ini (menemukan rute paling spesifik yang cocokdengan alamat yang diberikan) disebut pencarian tabel perutean.

Jika tabel routing berisi beberapa rute dengan alamat dst yangsama, hanya satu dari mereka yang dapat digunakan untuk meneruskan paket. Ruteini dipasang ke FIB dan ditandai sebagai aktif.

Ketika meneruskan keputusan menggunakan informasi tambahan,seperti alamat sumber paket, itu disebut perutean kebijakan. Perutean kebijakandiimplementasikan sebagai daftar aturan perutean kebijakan, yang memilih tabelperutean berbeda berdasarkan alamat tujuan, alamat sumber, antarmuka sumber,dan tanda perutean (dapat diubah oleh aturan firewall mangle) paket.

Semua rute secara default disimpan di tabel routing utama. Rutedapat ditugaskan ke tabel routing spesifik dengan mengatur propertirouting-mark mereka ke nama tabel routing lain. Tabel routing direferensikanoleh nama mereka, dan dibuat secara otomatis ketika mereka direferensikan dalamkonfigurasi.

Setiap tabel routing hanya dapat memiliki satu rute aktif untuksetiap nilai awalan IP dst-address.

Ada berbagai kelompok rute, berdasarkan asal dan propertinya.

Rute default

Rute dengan alamat dst 0.0.0.0/0 berlaku untuk setiap alamattujuan. Rute semacam itu disebut rute default. Jika tabel routing berisi rutedefault aktif, maka pencarian tabel routing dalam tabel ini tidak akan pernahgagal.

Rute yang terhubung

Nilai rute dan alamat yang sesuai

Rute terhubung dibuat secara otomatis untuk setiap jaringan IPyang memiliki setidaknya satu antarmuka yang diaktifkan yang melekat padanya(sebagai spesifikasi dalam konfigurasi / alamat ip). RIB melacak status ruteyang terhubung, tetapi tidak mengubahnya. Untuk setiap rute yang terhubung adasatu item alamat ip sehingga:

alamat bagian dari alamat dst rute yang terhubung sama denganjaringan item alamat ip.

netmask bagian dari dst-address dari rute yang terhubung samadengan netmask bagian dari alamat item alamat ip.

pref-src rute yang terhubung sama dengan alamat bagian alamat dariitem alamat IP.

antarmuka rute yang terhubung sama dengan antarmuka-sebenarnyadari item alamat ip (sama seperti antarmuka, kecuali untuk port antarmukabridge).

Rute Multipath (ECMP)

Karena hasil dari keputusan forwarding adalah cache, paket denganalamat sumber yang sama, alamat tujuan, antarmuka sumber, tanda routing dan ToSdikirim ke gateway yang sama. Ini berarti bahwa satu sambungan hanya akanmenggunakan satu tautan di setiap arah, sehingga rute ECMP dapat digunakanuntuk menerapkan penyetelan beban per sambungan. Lihat ikatan antarmuka jikaAnda perlu mencapai per-load load balancing.

Untuk mengimplementasikan beberapa pengaturan, seperti loadbalancing, mungkin perlu menggunakan lebih dari satu jalur ke tujuan yangdiberikan. Namun, tidak mungkin memiliki lebih dari satu rute aktif ke tujuandalam satu tabel routing.

Rute ECMP (Equal cost multi-path) memiliki beberapa nilai nexthopgateway. Semua nexthops yang dapat dijangkau disalin ke FIB dan digunakan dalampaket penerusan.

Protokol OSPF dapat membuat rute ECMP. Rute semacam itu juga dapatdibuat secara manual.

Rute dengan antarmuka sebagai gateway

Nilai gateway dapat ditentukan sebagai nama antarmuka, bukanalamat IP nexthop. Rute tersebut telah mengikuti properti khusus:

Tidak seperti rute terhubung, rute dengan nexthops interface tidakdigunakan untuk pencarian nexthop.

Adalah mungkin untuk menetapkan beberapa antarmuka sebagai nilaigateway, dan membuat rute ECMP. Tidak mungkin memiliki rute yang terhubungdengan beberapa nilai gateway.

Pemilihan rute

Setiap tabel routing dapat memiliki satu rute aktif untuk setiapawalan tujuan. Rute ini dipasang ke FIB. Rute aktif dipilih dari semua rutekandidat dengan alamat dst yang sama dan tanda rute, yang memenuhi kriteriauntuk menjadi rute aktif. Ada beberapa rute seperti itu dari protokol routingyang berbeda dan dari konfigurasi statis. Rute kandidat dengan jarak terendahmenjadi rute aktif. Jika ada lebih dari satu rute kandidat dengan jarak yangsama, pemilihan rute aktif adalah arbitrary (kecuali untuk rute BGP).

BGP memiliki proses seleksi paling rumit (dijelaskan dalam artikelterpisah). Perhatikan bahwa seleksi protokol-internal ini dilakukan hanya setelahrute BGP dipasang di tabel routing utama; ini berarti ada satu rute kandidatdari masing-masing rekan BGP. Perhatikan juga bahwa rute BGP dari instance BGPyang berbeda dibandingkan dengan jaraknya, sama seperti rute lainnya.

Kriteria untuk memilih rute kandidat

Untuk berpartisipasi dalam proses pemilihan rute, rute harusmemenuhi kriteria berikut:

rute tidak dinonaktifkan.

jarak tidak 255. Rute yang ditolak oleh filter rute memiliki nilaijarak 255.

pref-src tidak disetel atau merupakan alamat lokal router yangvalid.

routing-mark tidak diatur atau dirujuk oleh firewall atau aturanrouting kebijakan.

Jika jenis rute adalah unicast dan bukan rute yang terhubung,harus memiliki setidaknya satu nexthop yang dapat dijangkau.

Pencarian Nexthop

Nilai standar cakupan dan cakupan target

Pencarian Nexthop adalah bagian dari proses pemilihan rute.

Rute yang dipasang di FIB perlu memiliki antarmuka yang terkaitdengan setiap alamat gateway. Alamat gateway (nexthop) harus dapat langsungdijangkau melalui antarmuka ini. Antarmuka yang harus digunakan untuk mengirimpaket ke setiap alamat gateway ditemukan dengan melakukan pencarian nexthop.

Beberapa rute (mis. IBGP) mungkin memiliki alamat gateway yangbeberapa hop dari router ini. Untuk menginstal rute tersebut di FIB, perluuntuk menemukan alamat gateway yang dapat dijangkau langsung (sebuah nexthoplangsung), yang harus digunakan untuk mencapai alamat gateway dari rute ini.Alamat selanjutnya yang berdekatan juga ditemukan dengan melakukan pencariannexthop.

Pencarian Nexthop hanya dilakukan di tabel routing utama, bahkanuntuk rute dengan nilai routing-mark yang berbeda. Anda perlu membatasiserangkaian rute yang dapat digunakan untuk mencari nexthops langsung. NilaiNexthop rute RIP atau OSPF, misalnya, seharusnya dapat dijangkau secaralangsung dan harus dicari hanya menggunakan rute yang terhubung. Ini dicapaidengan menggunakan ruang lingkup dan ruang lingkup sasaran.

Rute dengan nama antarmuka sebagai nilai gerbang tidak digunakanuntuk pencarian nexthop. Jika rute memiliki kedua nexthops interface dannexthops alamat IP aktif, maka nexthops interface diabaikan.

Rute dengan cakupan lebih besar dari nilai maksimum yang diterimatidak digunakan untuk pencarian nexthop. Setiap rute menentukan nilai lingkupmaksimum yang diterima untuk itu nexthops di properti target-lingkup. Nilaidefault dari properti ini memungkinkan nexthop lookup hanya melalui rute yangterhubung, dengan pengecualian rute iBGP yang memiliki nilai default yang lebihbesar dan dapat mencari nexthop juga melalui IGP dan rute statis.

Antarmuka dan nexthop langsung dipilih berdasarkan hasil pencariannexthop:

Jika rute aktif yang paling spesifik yang ditemukan oleh nexthoplookup adalah rute yang terhubung, maka antarmuka rute yang terhubung inidigunakan sebagai antarmuka nexthop, dan gateway ini ditandai sebagai dapatdijangkau. Karena gateway secara langsung dapat dijangkau melalui antarmuka ini(itulah tepatnya arti rute yang terhubung), alamat gateway digunakan sebagaialamat nexthop langsung.

Jika rute aktif yang paling spesifik yang ditemukan nexthopmemiliki nexthop yang sudah diselesaikan, alamat nexthop dan antarmuka langsungdisalin dari nexthop tersebut dan gateway ini ditandai sebagai rekursif.

Jika rute aktif yang paling spesifik yang ditemukan nexthop adalahrute ECMP, maka ia menggunakan gerbang pertama dari rute yang tidak dapatdijangkau.

Jika pencarian nexthop tidak menemukan rute apa pun, maka gerbangini ditandai sebagai tidak dapat dijangkau.

Meneruskan Basis Informasi

Gambaran FIB

FIB (Forwarding Information Base) berisi salinan informasi yangdiperlukan untuk penerusan paket:

semua rute aktif

aturan perutean kebijakan

Secara default (ketika tidak ada nilai marka yang digunakan) semuarute aktif berada di tabel utama, dan hanya ada satu aturan implisittersembunyi (aturan "tangkap semua") yang menggunakan tabel utamauntuk semua pencarian tujuan.

Pencarian tabel perutean

FIB menggunakan informasi berikut dari paket untuk menentukantujuannya:

alamat sumber

alamat tujuan

antarmuka sumber

tanda routing

ToS (tidak digunakan oleh RouterOS dalam aturan peruteankebijakan, tetapi ini adalah bagian dari perutean kunci pencarian cache)

Keputusan routing yang mungkin adalah:

menerima paket secara lokal

buang paket (baik secara diam-diam atau dengan mengirim pesan ICMPke pengirim paket)

kirim paket ke alamat IP tertentu pada antarmuka tertentu

Hasil keputusan routing diingat dalam cache routing. Ini dilakukanuntuk meningkatkan kinerja penyampaian. Ketika paket lain dengan alamat sumberyang sama, alamat tujuan, antarmuka sumber, tanda routing dan ToS dirutekan,hasil cache digunakan. Ini juga memungkinkan untuk menerapkan load balancingper-koneksi menggunakan rute ECMP, karena nilai-nilai yang digunakan untukmencari entri dalam cache perutean adalah sama untuk semua paket yang termasukdalam koneksi yang sama dan pergi ke arah yang sama.

Jika tidak ada entri cache perutean untuk paket ini, ini dibuatdengan menjalankan keputusan routing:

periksa paket yang harus dikirim secara lokal (alamat tujuanadalah alamat router)

proses aturan perutean kebijakan implisit

aturan perutean kebijakan proses ditambahkan oleh pengguna

proses implisit menangkap-semua aturan yang mencari tujuan ditabel routing utama

hasil pengembalian adalah "jaringan tidak dapatdijangkau"

Hasil keputusan routing dapat berupa:

Alamat IP dari nexthop + interface

antarmuka point-to-point

pengiriman lokal

membuang

ICMP dilarang

Host ICMP tidak dapat dijangkau

Jaringan ICMP tidak dapat dijangkau

Aturan yang tidak sesuai dengan paket saat ini diabaikan. Jikaaturan memiliki tindakan drop atau tidak dapat dicapai, maka aturandikembalikan sebagai hasil dari proses keputusan routing. Jika aksi dicari makaalamat tujuan paket dicari dalam tabel routing yang ditentukan dalam aturan.Jika pencarian gagal (tidak ada rute yang cocok dengan alamat tujuan paket),maka FIB berlanjut ke aturan berikutnya. Jika tidak:

jika jenis rutenya adalah blackhole, dilarang atau tidak dapatdicapai, maka kembalikan tindakan ini sebagai hasil keputusan routing;

jika ini adalah rute yang terhubung, atau rute dengan antarmukasebagai nilai gerbang, kemudian kembalikan antarmuka ini dan alamat tujuanpaket sebagai hasil keputusan routing;

jika rute ini memiliki alamat IP sebagai nilai gerbang, kemudiankembalikan alamat ini dan antarmuka yang terkait sebagai hasil keputusanrouting;

jika rute ini memiliki beberapa nilai nexthop, pilih salah satunyadengan mode round robin.

Hasil keputusan routing ini disimpan dalam entri cache peruteanbaru.

Properties

Route flags

Property(Flag) and Description

disabled (X)

Item konfigurasi dinonaktifkan. Tidak memiliki efek apa pun pada rute lain dan tidak digunakan dengan meneruskan atau routing protokol dengan cara apa pun.

active (A)

Rute digunakan untuk penerusan paket. Lihat pemilihan rute..

dynamic (D)

Item konfigurasi yang dibuat oleh perangkat lunak, bukan oleh antarmuka manajemen. Itu tidak diekspor, dan tidak dapat dimodifikasi secara langsung.

rute yang terhubung

connect (C)

connected route.

static (S)

static route.

rip (r)

RIP route.

bgp (b)

BGP route.

ospf (o)

OSPF route.

mme (m)

MME route.

blackhole (B)

Secara diam-diam buang paket yang diteruskan oleh rute ini.

unreachable (U)

Buang paket yang diteruskan oleh rute ini. Memberi tahu pengirim dengan pesan ICMP host unreachable (tipe 3 kode 1)..

prohibit (P)

Buang paket yang diteruskan oleh rute ini. Memberi tahu pengirim dengan komunikasi ICMP dilarang secara administratif (tipe 3 kode 13) pesan.

General properties

Property & Description

check-gateway (arp | ping; Default: "")

Secara berkala (setiap 10 detik) periksa gerbang dengan mengirim permintaan ICMP echo (ping) atau permintaan ARP (arp). Jika tidak ada respons dari gateway yang diterima selama 10 detik, mintalah waktu keluar. Setelah dua gerbang waktu habis dianggap tidak dapat dijangkau. Setelah menerima balasan dari gateway, itu dianggap dapat dijangkau dan penghitung waktu habis diatur ulang.

comment (string; Default: "")

Deskripsi rute tertentu

distance (integer[1..255]; Default: "1")

Nilai yang digunakan dalam pemilihan rute. Rute dengan nilai jarak yang lebih kecil diberikan preferensi. Jika nilai properti ini tidak disetel, maka defaultnya tergantung pada protokol rute:

• rute yang terhubung: 0

• rute statis: 1

• eBGP: 20

• OSPF: 110

• RIP: 120

• MME: 130

• iBGP: 200

dst-address (IP prefix; Default: 0.0.0.0/0)

Awalan IP rute, menentukan alamat tujuan yang dapat digunakan oleh rute ini. Netmask bagian dari properti ini menentukan berapa banyak bit yang paling signifikan dalam alamat tujuan paket harus sesuai dengan nilai ini. Jika ada beberapa rute aktif yang cocok dengan alamat tujuan paket, maka yang paling spesifik (dengan nilai netmask terbesar) digunakan.

gateway (IP | interface | IP%interface | IP@table[, IP | string, [..]]; Default: "")

Array alamat IP atau nama antarmuka. Menentukan paket host atau antarmuka mana yang harus dikirim. Rute dan rute yang terhubung dengan blackhole, unreachable atau prohibit type tidak memiliki properti ini. Biasanya nilai properti ini adalah satu alamat IP gateway yang dapat langsung dicapai melalui salah satu antarmuka router (tetapi lihat nexthop lookup). Rute ECMP memiliki lebih dari satu nilai gerbang. Nilai dapat diulang beberapa kali.

pref-src (IP; Default: "")

Pemilahan alamat IP lokal yang akan digunakan untuk paket lokal yang dikirim melalui rute ini. Nilai properti ini tidak berpengaruh pada paket yang diteruskan. Jika nilai properti ini disetel ke alamat IP yang bukan alamat lokal router ini maka rute akan menjadi tidak aktif. Jika nilai pref-src tidak diatur, maka untuk paket-paket lokal yang dikirim menggunakan router rute ini akan memilih salah satu alamat lokal yang dilampirkan ke antarmuka output yang cocok dengan awalan rute tujuan (contoh).

route-tag (integer; Default: "")

Nilai atribut tag rute untuk RIP atau OSPF. Untuk RIP, hanya nilai 0,4294967295 yang valid.

routing-mark (string; Default: "")

Nama tabel routing yang berisi rute ini. Tidak diatur secara default yang sama dengan main. Paket yang ditandai oleh firewall dengan nilai penandaan ini akan dirutekan menggunakan rute dari tabel ini, kecuali diganti dengan aturan perutean kebijakan. Tidak lebih dari 251 tanda routing dapat ditambahkan per router.

scope (integer[0..255]; Default: "30")

Digunakan dalam resolusi nexthop. Rute dapat menyelesaikan nexthop hanya melalui rute yang memiliki cakupan kurang dari atau sama dengan ruang lingkup target dari rute ini. Nilai default tergantung pada protokol rute:

• rute terhubung: 10 (jika antarmuka berjalan)

• Rute OSPF, RIP, MME: 20

• rute statis: 30

• Rute BGP: 40

• rute yang terhubung: 200 (jika antarmuka tidak berjalan)

target-scope (integer[0..255]; Default: "10")

Digunakan dalam resolusi nexthop. Ini adalah nilai maksimum lingkup untuk rute yang melaluinya nexthop rute ini dapat diselesaikan. Lihat pencarian nexthop. Untuk nilai iBGP diatur ke 30 secara default.

type (unicast | blackhole | prohibit | unreachabl; Default: unicast)

Rute yang tidak menentukan nexthop untuk paket, tetapi melakukan beberapa tindakan lain pada paket memiliki jenis yang berbeda dari unicast biasa. blackhole route secara diam-diam membuang paket, sementara unreachable dan melarang rute mengirim pesan ICMP Destination Unreachable (kode 1 dan 13 masing-masing) ke alamat sumber paket.

vrf-interface (string; Default: "10")

VRF interface name

Other Read-only properties

gateway-status (array)

Array gateway, status gerbang, dan antarmuka mana yang digunakan untuk penerusan. Sintaks "antarmuka IP negara", misalnya "10.5.101.1 jembatan pintas yang terjangkau". Negara dapat tidak terjangkau, terjangkau atau rekursif. Lihat nexthop lookup untuk detailnya.

ospf-metric (integer)

Menggunakan metrik OSPF untuk rute tertentu

ospf-type (string)

BGP Route Properties

Properti ini berisi informasi yang digunakan oleh protokolrouting BGP. Namun, nilai properti ini dapat diatur untuk semua jenis rute,termasuk statis dan terhubung. Ini dapat dilakukan secara manual (untuk rutestatis) atau menggunakan filter rute.

Property / Description

bgp-as-path (string; Default: "")

Nilai atribut BGP AS_PATH. Daftar nomor AS yang dipisahkan koma dengan nomor AS konfederasi yang dilingkupi dalam () dan AS_SET yang disertakan dalam{}. Digunakan untuk memeriksa AS loop dan dalam algoritma seleksi rute BGP: rute dengan AS_PATH yang lebih pendek lebih disukai (tetapi baca bagaimana AS_PATH dihitung).

bgp-atomic-aggregate (yes | no; Default: )

Nilai atribut BGP ATOMIC_AGGREGATE.

bgp-communities (array of (integer:integer | internet | no-advertise | no-export |local-as; Default: )

Nilai daftar komunitas BGP. Atribut ini dapat digunakan untuk mengelompokkan atau memfilter rute. Nilai bernama memiliki arti khusus:

- internet - advertise this route to the Internet community (i.e. all routers)

- no-advertise - do not advertise this route to any peers

- no-export - do not advertise this route to EBGP peers

- local-as - same as no-export, except that route is also advertised to EBGP peers inside local confederation (dalam indonesia)

- internet - beriklan rute ini ke komunitas Internet (yaitu semua router)

- no-advertise - jangan mengiklankan rute ini ke teman sebaya

- no-export - tidak mengiklankan rute ini ke rekan EBGP

- lokal-sama - sama dengan tanpa-ekspor, kecuali rute itu juga diiklankan ke rekan-rekan EBGP di dalam konfederasi lokal

bgp-local-pref (integer; Default: )

Nilai atribut BGP LOCAL_PREF. Digunakan dalam algoritma pemilihan rute BGP: rute dengan nilai LOCAL_PREF yang lebih besar lebih disukai. Jika nilai tidak diatur maka itu ditafsirkan sebagai 100.

bgp-med (integer; Default: )

Nilai atribut BGP MULTI_EXIT_DISC BGP. Digunakan dalam algoritma pemilihan rute BGP: rute dengan nilai MULTI_EXIT_DISC yang lebih rendah lebih disukai .. Jika nilainya tidak diatur maka itu ditafsirkan sebagai 0.

bgp-origin (igp | egp | incomplete; Default: )

Nilai atribut BGP ORIGIN. Digunakan dalam algoritma pemilihan rute BGP: rute igp lebih disukai daripada egp dan egp lebih tidak lengkap.

bgp-prepend (integer [0..16]; Default: )

Berapa kali untuk menambahkan nomor AS milik router ke atribut AS_PATH saat mengumumkan rute melalui BGP. Hanya memengaruhi rute yang dikirim ke rekan eBGP (untuk nilai iBGP 0 selalu digunakan).

Terjemahan Alamat Jaringan adalah standar Internet yangmemungkinkan host di jaringan area lokal untuk menggunakan satu set alamat IPuntuk komunikasi internal dan kumpulan alamat IP lain untuk komunikasieksternal. LAN yang menggunakan NAT disebut sebagai jaringan natted. Agar NATberfungsi, harus ada gateway NAT di setiap jaringan yang di-natt. NAT gateway(NAT router) melakukan penulisan ulang alamat IP dalam perjalanan paket dari /ke LAN.

Ada dua tipe NAT:

sumber NAT atau srcnat. Jenis NAT ini dilakukan pada paket-paketyang berasal dari jaringan natted. Router NAT menggantikan alamat sumberpribadi dari paket IP dengan alamat IP publik baru ketika ia berjalan melaluirouter. Operasi terbalik diterapkan pada paket balasan yang bergerak ke arahlain.

tujuan NAT atau dstnat. Jenis NAT ini dilakukan pada paket yangditakdirkan ke jaringan yang di-natt. Ini paling sering digunakan untuk membuathost di jaringan pribadi menjadi dapat diakses dari Internet. Router NAT yangmelakukan dstnat menggantikan alamat IP tujuan dari suatu paket IP ketika iamelakukan perjalanan melalui router menuju jaringan pribadi.

Host di belakang router yang mendukung NAT tidak memilikikonektivitas end-to-end yang benar. Oleh karena itu beberapa protokol Internetmungkin tidak berfungsi dalam skenario dengan NAT. Layanan yang memerlukaninisiasi koneksi TCP dari luar jaringan pribadi atau protokol tanpa negaraseperti UDP, dapat terganggu. Selain itu, beberapa protokol secara inherentidak kompatibel dengan NAT, contoh yang berani adalah protokol AH dari suiteIPsec.

Untuk mengatasi keterbatasan ini, RouterOS menyertakan sejumlahbantuan yang disebut NAT, yang memungkinkan NAT traversal untuk berbagaiprotokol.

Menyamar

Firewall NAT action=masquerade adalah subversi unik dari action=srcnat, ia dirancang untuk penggunaan khusus dalam situasi ketika IP publikdapat berubah secara acak, misalnya DHCP-server mengubahnya, atau tunnel PPPoEsetelah disconnect akan mendapatkan IP yang berbeda, singkatnya - ketika publikIP bersifat dinamis.

Setiap kali antarmuka terputus dan / atau perubahan alamat IP-nya,router akan menghapus semua entri pelacakan koneksi masqueraded yang mengirimpaket keluar antarmuka itu, dengan cara ini meningkatkan waktu pemulihan sistemsetelah perubahan alamat ip publik.

Sayangnya ini dapat menyebabkan beberapa masalah ketika aksi=masquerade digunakan dalam penyetelan dengan koneksi / tautan tidak stabil yangdialihkan ke tautan lain saat primer mati. Dalam skenario seperti hal berikutdapat terjadi:

saat terputus, semua entri pelacakan koneksi terkait dibersihkan;

paket berikutnya dari setiap koneksi yang dibersihkan (sebelumnyadisamarkan) akan masuk ke firewall sebagai koneksi-state=baru, dan, jikaantarmuka utama tidak kembali, paket akan dialihkan melalui rute alternatif(jika Anda memilikinya) sehingga menciptakan koneksi baru;

tautan utama kembali, perutean dipulihkan melalui tautan utama, sehinggapaket yang termasuk ke koneksi yang ada dikirim melalui antarmuka utama tanpamenyamarkan IP lokal ke jaringan publik.

Anda dapat mengatasinya dengan membuat rute blackhole sebagaialternatif untuk rute yang mungkin hilang saat terputus).

Ketika aksi=srcnat digunakan sebagai gantinya, entri pelacakankoneksi tetap dan koneksi dapat dilanjutkan.

Property / Description

action (action name; Default: accept)

Tindakan untuk mengambil jika paket dicocokkan dengan aturan:

- Menerima - menerima paket. Paket tidak diteruskan ke aturan NAT berikutnya.

- Add-dst-to-address-list - tambahkan alamat tujuan ke daftar Alamat yang ditentukan oleh parameter daftar alamat

- Add-src-to-address-list - tambahkan alamat sumber ke daftar alamat yang dispesifikasikan oleh parameter daftar alamat

- Dst-nat - menggantikan alamat tujuan dan / atau port dari paket IP ke nilai yang ditentukan oleh to-address dan to-portsparameters

- Lompat - lompat ke rantai yang ditentukan pengguna yang ditentukan oleh nilai parameter lompat-target

- Log - tambahkan pesan ke log sistem yang berisi data berikut: di-antarmuka, di luar antarmuka, src-mac, protokol, src-ip: port-> dst-ip: port dan panjang paket. Setelah paket dicocokkan, diteruskan ke aturan berikutnya dalam daftar, sama seperti passthrough

- Masquerade - mengganti port sumber dari sebuah paket IP ke salah satu yang ditentukan oleh parameter to-port dan mengganti alamat sumber dari paket IP ke IP yang ditentukan oleh fasilitas routing. Baca lebih lanjut >>

- Netmap - membuat pemetaan statis 1: 1 dari satu set alamat IP ke yang lain. Sering digunakan untuk mendistribusikan alamat IP publik ke host di jaringan pribadi

- Passthrough - jika paket dicocokkan dengan aturan, tambahkan penghitung dan lanjutkan ke aturan berikutnya (berguna untuk statistik).

- Redirect - mengganti port tujuan dari suatu paket IP ke yang ditentukan oleh parameter to-ports dan alamat tujuan ke salah satu alamat lokal router

- Kembali - melewati kontrol kembali ke rantai dari tempat lompatan terjadi

- Sama - memberikan klien tertentu alamat IP sumber / tujuan yang sama dari rentang yang diberikan untuk setiap koneksi. Ini paling sering digunakan untuk layanan yang mengharapkan alamat klien yang sama untuk beberapa koneksi dari klien yang sama

- Src-nat - menggantikan alamat sumber dari paket IP ke nilai yang ditentukan oleh parameter to-address dan to-ports

address-list (string; Default: )

Nama daftar alamat yang akan digunakan. Berlaku jika tindakan adalah add-dst-to-address-list atau add-src-to-address-list

address-list-timeout (none-dynamic | none-static | time; Default: none-dynamic)

- Interval waktu setelah itu alamat akan dihapus dari daftar alamat yang ditentukan oleh parameter daftar alamat. Digunakan bersama dengan add-dst-to-address-list atau add-src-to-address-listactions

- Nilai tidak ada yang dinamis (00:00:00) akan meninggalkan alamat dalam daftar alamat sampai reboot

- Nilai tidak ada statis akan meninggalkan alamat dalam daftar alamat selamanya dan akan dimasukkan dalam ekspor konfigurasi / cadangan

chain (name; Default: )

Menentukan aturan rantai mana yang akan ditambahkan. Jika input tidak sesuai dengan nama rantai yang sudah didefinisikan, rantai baru akan dibuat.

comment (string; Default: )

Komentar deskriptif untuk aturan.

connection-bytes (integer-integer; Default: )

Cocokkan paket hanya jika jumlah byte yang diberikan telah ditransfer melalui koneksi tertentu. 0 - berarti infinity, misalnya connection-bytes=2000000-0 berarti bahwa aturan cocok jika lebih dari 2MB telah ditransfer melalui koneksi yang relevan

connection-limit (integer,netmaks; Default: )

Batasi batas koneksi per alamat atau blok alamat / td>

connection-mark (no-mark | string; Default: )

Cocokkan paket yang ditandai melalui fasilitas mangle dengan tanda koneksi tertentu. Jika tidak ada tanda yang ditetapkan, aturan akan cocok dengan koneksi yang tidak ditandai.

connection-rate (Integer 0..4294967295; Default: )

Connection Rate adalah firewall matcher yang memungkinkan untuk menangkap lalu lintas berdasarkan kecepatan koneksi saat ini.

connection-type (ftp | h323 | irc | pptp | quake3 | sip | tftp; Default: )

Cocokkan paket dari koneksi terkait berdasarkan informasi dari pembantu pelacakan koneksi mereka. Pembantu koneksi yang relevan harus diaktifkan di bawah / port layanan firewall ip

content (string; Default: )

Cocokkan paket yang berisi teks tertentu

dscp (integer: 0..63; Default: )

Cocokkan bidang header IP DSCP.

dst-address (IP/netmask | IP range; Default: )

Cocokkan Paket yang tujuannya sama dengan IP yang ditentukan atau jatuh ke rentang IP yang ditentukan.

dst-address-list (name; Default: )

Mencocokkan alamat tujuan paket dengan daftar alamat yang ditetapkan pengguna

dst-address-type (unicast | local | broadcast | multicast; Default: )

Cocokkan dengan jenis alamat tujuan:

• Unicast - alamat IP yang digunakan untuk transmisi point to point

• Lokal - jika alamat dst ditugaskan ke salah satu antarmuka router

• Broadcast - paket dikirim ke semua perangkat di subnet

• Multicast - paket diteruskan ke grup perangkat yang ditentukan

dst-limit (integer[/time],integer,dst-address | dst-port | src-address[/time]; Default: )

- Cocokkan paket hingga batas pps yang diberikan terlampaui. Berbeda dengan matcher batas, setiap alamat IP tujuan / port tujuan memiliki batasnya sendiri. Parameter ditulis dalam format berikut: count [/ waktu], burst, mode [/ expire].

- Hitungan - rata-rata paket paket maksimum yang diukur dalam paket per interval waktu

- Waktu - menentukan interval waktu di mana tingkat paket diukur (opsional)

- Burst - jumlah paket yang tidak dihitung oleh paket rate

- Mode - pengklasifikasi untuk pembatasan laju paket

- Kadaluwarsa - menentukan interval setelah alamat ip / port recored yang akan dihapus (opsional)

dst-port (integer[-integer]: 0..65535; Default: )

Daftar nomor port tujuan atau rentang nomor port

fragment (yes|no; Default: )

Cocokan dengan paket yang terfragmentasi. Fragmen pertama (awal) tidak dihitung. Jika pelacakan koneksi diaktifkan, tidak akan ada fragmen karena sistem secara otomatis mengumpulkan setiap paket

hotspot (auth | from-client | http | local-dst | to-client; Default: )

Cocokan Paket yang diterima dari klien HotSpot terhadap berbagai hotspot HotSpot.

• Auth - cocok dengan paket klien HotSpot yang diautentikasi

• From-client - cocok dengan paket yang berasal dari klien HotSpot

• Http - cocok dengan permintaan HTTP yang dikirim ke server HotSpot

• Local-dst - cocok dengan paket yang ditakdirkan untuk server HotSpot

• to-client - matches dengan paket yang dikirim ke klien HotSpot

icmp-options (integer:integer; Default: )

Cocokan dengan tipe ICMP: kolom kode

in-bridge-port (name; Default: )

Antarmuka aktual paket telah memasuki router, jika antarmuka masuk adalah jembatan/bridge

in-interface (name; Default: )

Antarmuka paket telah memasuki router

ingress-priority (integer: 0..63; Default: )

Cocokkan prioritas ingress dari paket. Prioritas dapat diturunkan dari VLAN, WMM atau MPLS EXP bit.

ipsec-policy (in | out, ipsec | none; Default: )

Cocok dengan kebijakan yang digunakan oleh IpSec. Nilai ditulis dalam format berikut: arah, kebijakan. Arah Digunakan untuk memilih apakah akan cocok dengan kebijakan yang digunakan untuk dekapsulasi atau kebijakan yang akan digunakan untuk enkapsulasi.

• In - valid dalam rantai PREROUTING, INPUT dan FORWARD

• Out - berlaku di rantai POSTROUTING, OUTPUT dan FORWARD

• IPSec - cocok jika paket tunduk pada pemrosesan IPSec;

• None - cocok dengan paket yang tidak tunduk pada pemrosesan IPSec (misalnya, paket transport IpSec).

Sebagai contoh, jika router menerima paket Ipsec encapsulated Gre, maka aturan ipsec-policy=in, ipsec akan cocok dengan paket Gre, tetapi aturan ipsec-policy=in, tidak ada yang akan cocok dengan paket ESP.

ipv4-options (any | loose-source-routing | no-record-route | no-router-alert | no-source-routing | no-timestamp | none | record-route | router-alert | strict-source-routing | timestamp; Default: )

Mencocokkan opsi header IPv4.

- any - match - pertandingan paket dengan setidaknya satu dari opsi ipv4

- loose-source-routing - match paket pertandingan dengan opsi routing sumber longgar. Opsi ini digunakan untuk merutekan datagram internet berdasarkan informasi yang diberikan oleh sumber

- No-record-route - mencocokkan paket tanpa opsi rute catatan. Opsi ini digunakan untuk merutekan datagram internet berdasarkan informasi yang diberikan oleh sumber

- No-router-alert - cocok dengan paket tanpa opsi alter router

- No-source-routing - cocok dengan paket tanpa opsi routing sumber

- No-timestamp - mencocokkan paket tanpa opsi timestamp

- record-route - match - mencocokkan paket dengan opsi rute catatan

- Router-alert - cocokkan paket dengan opsi alter router

- strict-source-routing - match dengan opsi perutean sumber yang ketat

- Timestamp - mencocokkan paket dengan stempel waktu

jump-target (name; Default: )

Nama rantai target untuk melompat ke. Hanya berlaku jika action=jump

layer7-protocol (name; Default: )

Nama filter Layer7 didefinisikan dalam menu protokol layer7.

limit (integer,time,integer; Default: )

Cocokkan paket hingga batas pps yang diberikan terlampaui. Parameter ditulis dalam format berikut: menghitung [/ waktu], meledak.

- Count - rata-rata paket paket maksimum yang diukur dalam paket per interval waktu

- Time - menentukan interval waktu di mana tingkat paket diukur (opsional, 1s akan digunakan jika tidak ditentukan)

- Burst - jumlah paket yang tidak dihitung oleh paket rate

log-prefix (string; Default: )

Menambahkan teks tertentu di awal setiap pesan log. Berlaku jika action=log

nth (integer,integer; Default: )

Cocok dengan setiap paket nth.

out-bridge-port (name; Default: )

Antarmuka yang sebenarnya paket meninggalkan router, jika antarmuka keluar adalah jembatan

out-interface (; Default: )

Antarmuka paket meninggalkan router

packet-mark (no-mark | string; Default: )

Cocokkan paket yang ditandai melalui fasilitas mangle dengan tanda paket tertentu. Jika tidak ada tanda yang ditetapkan, aturan akan cocok dengan paket yang tidak ditandai.

packet-size (integer[-integer]:0..65535; Default: )

Cocokkan paket dengan ukuran atau ukuran tertentu dalam byte.

per-connection-classifier(ValuesToHash:Denominator/Remainder; Default: )

PCC matcher memungkinkan untuk membagi lalu lintas ke dalam aliran yang sama dengan kemampuan untuk menyimpan paket dengan rangkaian opsi tertentu dalam satu aliran tertentu. Baca lebih lanjut >>

port (integer[-integer]: 0..65535; Default: )

protocol (name or protocol ID; Default: tcp)

Cocokan jika port (sumber atau tujuan) sesuai dengan daftar port atau rentang port yang ditentukan. Hanya berlaku jika protokol TCP atau UDP

psd (integer,time,integer,integer; Default: )

Cocokan dengan protokol IP tertentu yang ditentukan oleh nama atau nomor protokol

random (integer: 1..99; Default: )

Usahakan mendeteksi scan TCP dan UDP. Parameter dalam format berikut WeightThreshold, DelayThreshold, LopPortWeight, HighPortWeight

routing-mark (string; Default: )

• WeightThreshold - total berat paket TCP / UDP terbaru dengan port tujuan berbeda yang berasal dari host yang sama untuk diperlakukan sebagai urutan pemindaian port

same-not-by-dst (yes | no; Default: )

• DelayThreshold - penundaan untuk paket dengan port tujuan yang berbeda yang berasal dari host yang sama untuk diperlakukan sebagai kemungkinan pemindaian port

src-address (Ip/Netmaks, Ip range; Default: )

• LowPortWeight - berat paket dengan port tujuan istimewa (<=1024)

src-address-list (name; Default: )

• HighPortWeight - berat paket dengan port tujuan non-priviliged

src-address-type (unicast | local | broadcast | multicast; Default: )

Cocokkan paket secara acak dengan probabilitas yang diberikan.

src-port (integer[-integer]: 0..65535; Default: )

Cocokkan paket ditandai dengan fasilitas mangle dengan tanda routing tertentu

src-mac-address (MAC address; Default: )

Menentukan apakah akan mempertimbangkan atau tidak mengarahkan alamat IP ketika memilih alamat IP sumber baru. Berlaku jika tindakan=sama

tcp-flags (ack | cwr | ece | fin | psh | rst | syn | urg; Default: )

Cocokkan paket yang sumbernya sama dengan IP yang ditentukan atau jatuh ke rentang IP yang ditentukan.

tcp-mss (integer[-integer]: 0..65535; Default: )

Cocokkan alamat sumber paket terhadap daftar alamat yang ditetapkan pengguna

time (time-time,sat | fri | thu | wed | tue | mon | sun; Default: )

to-addresses (IP address[-IP address]; Default: 0.0.0.0)

Cocokan dengan jenis alamat sumber:

to-ports (integer[-integer]: 0..65535; Default: )

• unicast - Alamat IP yang digunakan untuk transmisi titik ke titik

ttl (integer: 0..255; Default: )

• lokal - jika alamat ditetapkan ke salah satu antarmuka router

Stats

/ip firewall nat print stats will show additional read-onlyproperties

Property / Description

bytes (integer)

Total amount of bytes matched by the rule

packets (integer)

Total amount of packets matched by the rule

Secara default cetak setara dengan mencetak statis dan hanyamenampilkan aturan statis.

[admin@dzeltenais_burkaans] /ip firewall mangle> print stats

Flags: X - disabled, I - invalid, D - dynamic

# CHAIN ACTION BYTES PACKETS

0 prerouting mark-routing 17478158 127631

1 prerouting mark-routing 782505 4506

Untuk mencetak juga aturan dinamis menggunakan cetak semua.

[admin@dzeltenais_burkaans] /ip firewall mangle> print all stats

Flags: X - disabled, I - invalid, D - dynamic

# CHAIN ACTION BYTES PACKETS

0 prerouting mark-routing 17478158 127631

1 prerouting mark-routing 782505 4506

2 D forward change-mss 0 0

3 D forward change-mss 0 0

4 D forward change-mss 0 0

5 D forward change-mss 129372 2031

Atau untuk hanya mencetak aturan dinamis menggunakan dinamikacetak

[admin@dzeltenais_burkaans] /ip firewall mangle> print stats dynamic

Flags: X - disabled, I - invalid, D - dynamic

# CHAIN ACTION BYTES PACKETS

0 D forward change-mss 0 0

1 D forward change-mss 0 0

2 D forward change-mss 0 0

3 D forward change-mss 132444 2079

Menu specific commands

Property / Description

reset-counters (id)

Reset statistics counters for specified firewall rules.

reset-counters-all ()

Reset statistics counters for all firewall rules.

Basic examples

Source NAT

Masquerade

Jika Anda ingin "menyembunyikan" LAN pribadi192.168.0.0/24 "di belakang" satu alamat 10.5.8.109 diberikan kepadaAnda oleh ISP, Anda Tambahkan IP Publik ke antarmuka Publik:harus menggunakan fitur terjemahan alamat jaringan sumber(masquerading) dari router MikroTik. Masquerading akan mengubah alamat IPsumber dan port paket yang berasal dari jaringan 192.168.0.0/24 ke alamat10.5.8.109 dari router ketika paket dirutekan melaluinya.

Untuk menggunakan masquerading, aturan NAT sumber dengan aksi 'masquerade' harus ditambahkan ke konfigurasi firewall:

/ip firewall nat add chain=srcnat action=masquerade out-interface=Public

Semua koneksi keluar dari jaringan 192.168.0.0/24 akan memilikialamat sumber 10.5.8.109 dari router dan port sumber di atas 1024. Tidak adaakses dari Internet akan dimungkinkan ke alamat Lokal. Jika Anda inginmengizinkan koneksi ke server di jaringan lokal, Anda harus menggunakanterjemahan alamat jaringan tujuan (NAT).

/ip firewall nat add chain=srcnat action=masquerade out-interface=Public

Semua koneksi keluar dari jaringan 192.168.0.0/24 akan memilikialamat sumber 10.5.8.109 dari router dan port sumber di atas 1024. Tidak adaakses dari Internet akan dimungkinkan ke alamat Lokal. Jika Anda inginmengizinkan koneksi ke server di jaringan lokal, Anda harus menggunakanterjemahan alamat jaringan tujuan (NAT).

Source nat to specific address

Jika Anda memiliki beberapa alamat IP publik, sumber nat dapatdiubah ke IP tertentu, misalnya, satu subnet lokal dapat disembunyikan di balikIP pertama dan subnet lokal kedua disamarkan di balik IP kedua.

/ip firewall natadd chain=srcnat src-address=192.168.1.0/24 action=src-nat to-addresses=1.1.1.1 out-interface=Publicadd chain=srcnat src-address=192.168.2.0/24 action=src-nat to-addresses=1.1.1.2 out-interface=PublicDestination NAT

Forward all traffic to internal host

Jika Anda ingin menautkan alamat Public IP 10.5.8.200 ke Localone 192.168.0.109, Anda harus menggunakan fitur terjemahan alamat tujuan darirouter MikroTik. Juga jika Anda ingin mengizinkan server lokal untuk memulaikoneksi ke luar dengan IP Publik yang diberikan Anda harus menggunakanterjemahan alamat sumber juga.

Tambahkan IP Publik ke antarmuka Publik:

/ip address add address=10.5.8.200/32 interface=PublicTambahkan aturan yang memungkinkan akses ke server internal darijaringan eksternal:

/ip firewall nat add chain=dstnat dst-address=10.5.8.200 action=dst-nat \

to-addresses=192.168.0.109Tambahkan aturan yang memungkinkan server internal untuk menjalin koneksi ke jaringan luar yang alamat sumbernya diterjemahkan ke 10.5.8.200:

/ip firewall nat add chain=srcnat src-address=192.168.0.109 action=src-nat \ to-addresses=10.5.8.200

Port mapping/forwarding

Jika Anda ingin mengarahkan permintaan untuk port tertentu kemesin internal (kadang-kadang disebut membuka port, pemetaan port), Anda dapatmelakukannya seperti ini:

/ip firewall nat add chain=dstnat dst-port=1234 action=dst-nat protocol=tcp to-address=192.168.1.1 to-port=1234

Aturan ini diterjemahkan menjadi: ketika koneksi masuk meminta port TCP 1234, gunakan tindakan DST-NAT dan alihkan ke alamat lokal 192.168.1.1 dan port 1234

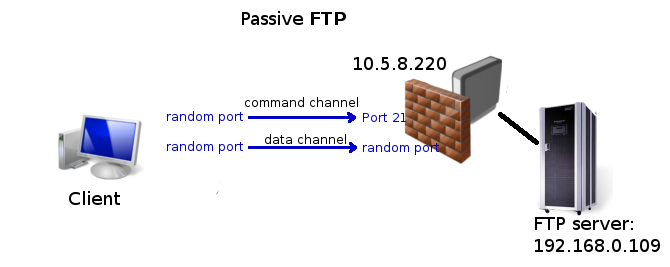

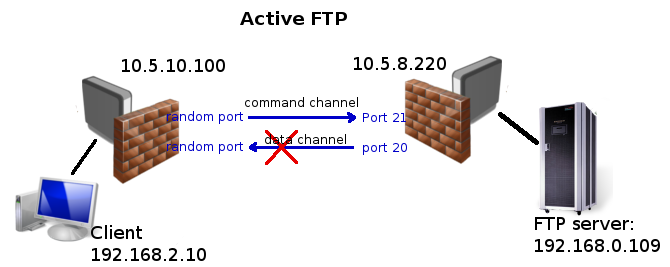

Port forwarding to internal FTP server

Seperti yang Anda lihat dari ilustrasi di atas FTP menggunakanlebih dari satu koneksi, tetapi hanya saluran perintah yang harus diteruskanoleh Destination nat. Saluran data dianggap sebagai koneksi terkait dan harusditerima dengan aturan "terima terkait" jika Anda memiliki firewallyang ketat. Perhatikan bahwa untuk koneksi terkait agar dideteksi dengan benar,bantuan FTP harus diaktifkan.

/ip firewall natadd chain=dstnat dst-address=10.5.8.200 dst-port=21 protocol=tcp action=dst-nat to-addresses=192.168.0.109

/ip firewall filter

add chain=forward connection-state=established,related action=accept

Perhatikan bahwa FTP aktif mungkin tidak berfungsi jika klien berada dibelakang firewall bodoh atau router NATed, karena saluran data diprakarsai olehserver dan tidak dapat secara langsung mengakses klien.

Jika klien berada di belakang perute Mikrotik, maka pastikanbahwa pembantu FTP diaktifkan

[admin@3C22-atombumba] /ip firewall service-port> print

Flags: X - disabled, I - invalid

# NAME PORTS0 ftp 21

1 tftp 69

2 irc 6667

3 h323 sip

5060

5 pptp 5061

1:1 mapping

Jika Anda ingin menautkan Public IP subnet 11.11.11.0/24 kelokal 2.2.2.0/24, Anda harus menggunakan terjemahan alamat tujuan dan fiturterjemahan alamat sumber dengan action=netmap.

/ip firewall nat add chain=dstnat dst-address=11.11.11.0/24 \action=netmap to-addresses=2.2.2.0/24

/ip firewall nat add chain=srcnat src-address=2.2.2.0/24 \

action=netmap to-addresses=11.11.11.0/24

Sama dapat ditulis menggunakan notasi alamat yang berbeda, yangmasih harus sesuai dengan jaringan yang dijelaskan

/ip firewall nat add chain=dstnat dst-address=11.11.11.0-11.11.11.255 \action=netmap to-addresses=2.2.2.0-2.2.2.255

/ip firewall nat add chain=srcnat src-address=2.2.2.0-2.2.2.255 \

action=netmap to-addresses=11.11.11.0-11.11.11.255

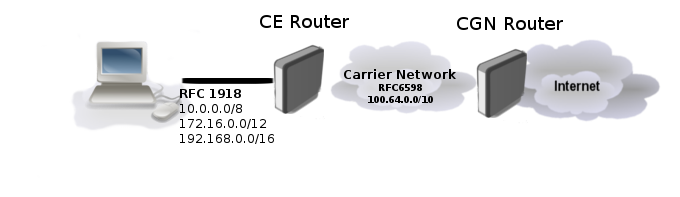

Carrier-Grade NAT (CGNAT) or NAT444

Untuk memerangi habisnya alamat IPv4, RFC 6598 baru dikerahkan.Idenya adalah untuk menggunakan berbagi ruang alamat 100.64.0.0/10 di dalamjaringan operator dan melakukan NAT pada router tepi operator untuk sigle IPpublik atau rentang IP publik.

Karena sifat dari pengaturan seperti itu juga disebut NAT444, sebagailawan dari jaringan NAT44 untuk lingkungan NAT 'normal', tiga ruang alamat IPv4yang berbeda yang terlibat.

Konfigurasi CGNAT di RouterOS tidak berbeda dari konfigurasi NATbiasa lainnya:

add chain=src-nat action=srcnat src-address=100.64.0.0/10 to-address=2.2.2.2 out-interface=<public_if>

Dimana:

2.2.2.2 - alamat IP publik,

public_if - antarmuka pada penyedia router tepi terhubung keinternet

Keuntungan dari NAT444 jelas, alamat IPv4 publik kurangdigunakan. Tapi teknik ini dilengkapi dengan kelemahan mayor:

Router penyedia layanan yang menjalankan CGNAT perlu memeliharatabel status untuk semua terjemahan alamat: ini membutuhkan banyak memori dansumber daya CPU.

Konsol masalah game. Beberapa game gagal ketika dua pelangganmenggunakan alamat IPv4 publik di luar yang sama mencoba untuk terhubung satusama lain.

Pelacakan pengguna untuk alasan hukum berarti penebangan ekstra,karena banyak rumah tangga berada di belakang satu alamat publik.

Apa pun yang membutuhkan koneksi masuk rusak. Sementara inisudah terjadi dengan NAT biasa, pengguna akhir biasanya masih dapat mengaturport forwarding pada router NAT mereka. CGNAT membuat ini tidak mungkin. Iniberarti tidak ada server web yang dapat dihosting di sini, dan Telepon IP jugatidak dapat menerima panggilan masuk secara default.

Beberapa server web hanya mengizinkan jumlah koneksi maksimumdari alamat IP publik yang sama, sebagai sarana untuk melawan serangan DoSseperti banjir SYN. Menggunakan CGNAT, batas ini lebih sering dicapai dan beberapalayanan mungkin berkualitas buruk.

6to4 memerlukan alamat yang dapat dijangkau secara global dantidak akan berfungsi di jaringan yang menggunakan alamat dengan rentangtopologi terbatas.

Lebih lanjut tentang hal-hal yang dapat dipecahkan dapat dibaca dalamartikel ini [1]

Paket dengan Alamat Bersama Sumber ruang atau alamat tujuanTIDAK HARUS diteruskan di seluruh batas Penyedia Layanan. Penyedia LayananHARUS menyaring paket-paket tersebut pada tautan masuk. Di RouterOS ini dapatdengan mudah dilakukan dengan firewall filter pada router tepi:

/ip firewall filter

add chain=input src-address=100.64.0.0/10 action=drop in-interface=<public_if>add chain=output dst-address=100.64.0.0/10 action=drop out-interface=<public_if>

add chain=forward src-address=100.64.0.0/10 action=drop in-interface=<public_if>

add chain=forward src-address=100.64.0.0/10 action=drop out-interface=<public_if>

add chain=forward dst-address=100.64.0.0/10 action=drop out-interface=<public_if>

Penyedia layanan mungkin diminta untuk melakukan pencatatanalamat yang telah dipetakan, dalam jaringan besar yang dikerahkan oleh CGN yangmungkin menjadi masalah. Untungnya RFC 7422 menyarankan cara untuk mengelolaterjemahan CGN sedemikian rupa sehingga mengurangi jumlah pembalakan yang diperlukansecara signifikan sambil memberikan ketertelusuran untuk responspenyalahgunaan.

RFC menyatakan bahwa alih-alih mencatat koneksi masing-masing,CGN dapat secara deterministik memetakan alamat pribadi pelanggan (diterimapada antarmuka yang dihadapi pelanggan dari CGN, a.k.a., sisi internal) kealamat publik yang diperluas dengan rentang port.

Dalam algoritma dijelaskan RouterOS dapat dilakukan denganbeberapa fungsi skrip. Mari kita ambil contoh:

Inside IP | Outside IP/Port range |

100.64.1.1 | 2.2.2.2:2000-2099 |

100.64.1.2 | 2.2.2.2:2100-2199 |

100.64.1.3 | 2.2.2.2:2200-2299 |

100.64.1.4 | 2.2.2.2:2300-2399 |

100.64.1.5 | 2.2.2.2:2400-2499 |

100.64.1.6 | 2.2.2.2:2500-2599 |

Alih-alih menulis pemetaan NAT dengan tangan kita bisa menulisfungsi yang menambahkan aturan-aturan seperti itu secara otomatis.

:global sqrt do={:for i from=0 to=$1 do={

:if (i * i > $1) do={:return ($i - 1)}

}

}

:global addNatRules do={

/ip firewall nat add chain=srcnat action=jump jump-target=xxx \

src-address="$($srcStart)-$($srcStart + $count - 1)"

:local x [$sqrt $count]

:local y $x

:if ($x * $x=$count) do={:set y ($x + 1)}

:for i from=0 to=$x do={

/ip firewall nat add chain=xxx action=jump jump-target="xxx-$($i)" \

src-address="$($srcStart + ($x * $i))-$($srcStart + ($x * ($i + 1) - 1))"

}

:for i from=0 to=($count - 1) do={

:local prange "$($portStart + ($i * $portsPerAddr))-$($portStart + (($i + 1) * $portsPerAddr) - 1)"

/ip firewall nat add chain="xxx-$($i / $x)" action=src-nat protocol=tcp src-address=($srcStart + $i) \

to-address=$toAddr to-ports=$prange

/ip firewall nat add chain="xxx-$($i / $x)" action=src-nat protocol=udp src-address=($srcStart + $i) \

to-address=$toAddr to-ports=$prange

}

}

Setelah menempelkan skrip di atas pada fungsi terminal,"tambahNatRules" tersedia. Jika kita mengambil contoh, kita perlumemetakan 6 alamat jaringan bersama untuk dipetakan ke 2.2.2.2 dan setiapalamat menggunakan rentang 100 port mulai dari tahun 2000. Jadi kita menjalankanfungsi kita:

$addNatRules count=6 srcStart=100.64.1.1 toAddr=2.2.2.2 portStart=2000 portsPerAddr=100Sekarang Anda harus bisa mendapatkan serangkaian aturan:

[admin@rack1_b18_450] /ip firewall nat> printFlags: X - disabled, I - invalid, D - dynamic

0 chain=srcnat action=jump jump-target=xxx src-address=100.64.1.1-100.64.1.6 log=no log-prefix=""

1 chain=xxx action=jump jump-target=xxx-0 src-address=100.64.1.1-100.64.1.2 log=no log-prefix=""

2 chain=xxx action=jump jump-target=xxx-1 src-address=100.64.1.3-100.64.1.4 log=no log-prefix=""

3 chain=xxx action=jump jump-target=xxx-2 src-address=100.64.1.5-100.64.1.6 log=no log-prefix=""

4 chain=xxx-0 action=src-nat to-addresses=2.2.2.2 to-ports=2000-2099 protocol=tcp src-address=100.64.1.1 log=no log-prefix=""

5 chain=xxx-0 action=src-nat to-addresses=2.2.2.2 to-ports=2000-2099 protocol=udp src-address=100.64.1.1 log=no log-prefix=""

6 chain=xxx-0 action=src-nat to-addresses=2.2.2.2 to-ports=2100-2199 protocol=tcp src-address=100.64.1.2 log=no log-prefix=""

7 chain=xxx-0 action=src-nat to-addresses=2.2.2.2 to-ports=2100-2199 protocol=udp src-address=100.64.1.2 log=no log-prefix=""

8 chain=xxx-1 action=src-nat to-addresses=2.2.2.2 to-ports=2200-2299 protocol=tcp src-address=100.64.1.3 log=no log-prefix=""

9 chain=xxx-1 action=src-nat to-addresses=2.2.2.2 to-ports=2200-2299 protocol=udp src-address=100.64.1.3 log=no log-prefix=""

10 chain=xxx-1 action=src-nat to-addresses=2.2.2.2 to-ports=2300-2399 protocol=tcp src-address=100.64.1.4 log=no log-prefix=""

11 chain=xxx-1 action=src-nat to-addresses=2.2.2.2 to-ports=2300-2399 protocol=udp src-address=100.64.1.4 log=no log-prefix=""

12 chain=xxx-2 action=src-nat to-addresses=2.2.2.2 to-ports=2400-2499 protocol=tcp src-address=100.64.1.5 log=no log-prefix=""

13 chain=xxx-2 action=src-nat to-addresses=2.2.2.2 to-ports=2400-2499 protocol=udp src-address=100.64.1.5 log=no log-prefix=""

14 chain=xxx-2 action=src-nat to-addresses=2.2.2.2 to-ports=2500-2599 protocol=tcp src-address=100.64.1.6 log=no log-prefix=""

15 chain=xxx-2 action=src-nat to-addresses=2.2.2.2 to-ports=2500-2599 protocol=udp src-address=100.64.1.6 log=no log-prefix=""

Setelah Anda menginstal perangkat lunak RouterOS, atau menyalakanRouter untuk pertama kalinya, ada berbagai cara untuk menyambungkannya:

Mengakses Command Line Interface (CLI) melalui Telnet, SSH,kabel serial atau bahkan keyboard dan monitor jika router Anda memiliki kartuVGA.

Mengakses GUI berbasis Web (WebFig)

Menggunakan utilitas konfigurasi WinBox (aplikasi Windows, yangkompatibel dengan Wine)

Setiap router adalah pabrik yang telah dikonfigurasi sebelumnyadengan alamat IP 192.168.88.1/24 pada port ether1. Nama pengguna default adalahadmin tanpa kata sandi. Setelah Anda masuk untuk pertama kalinya, harap buatpengguna baru dengan kata sandi dalam grup "penuh", masuk kembali danhapus pengguna admin default. Kami sangat menyarankan Anda untuk mengikutipanduan umum artikel Mengamankan router Anda untuk melindungi perangkat dariakses yang tidak sah.

Konfigurasi tambahan dapat diatur tergantung pada modelRouterBOARD. Kebanyakan model memiliki ether1 yang dikonfigurasikan sebagaiport WAN dan komunikasi dengan router melalui port tersebut tidak dimungkinkan,karena firewall harus dilindungi dari akses luar. Daftar model RouterBOARD dankonfigurasi defaultnya dapat ditemukan di artikel ini.

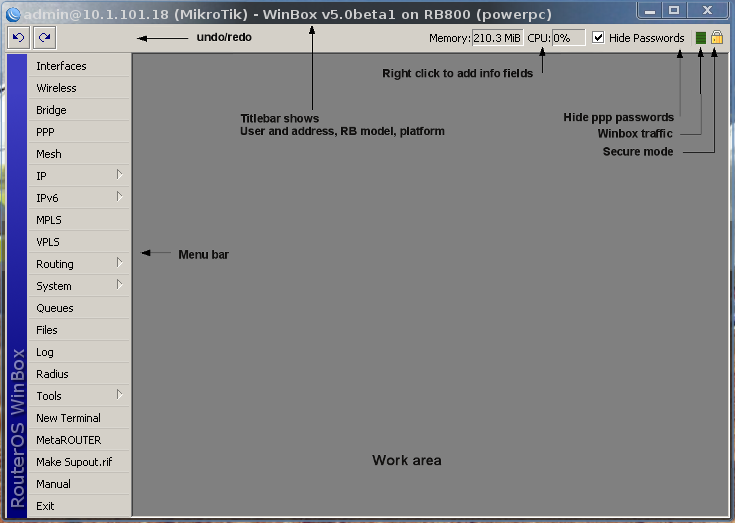

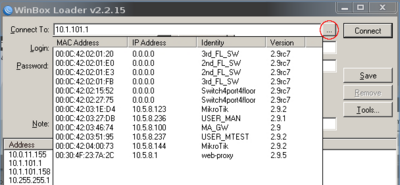

Winbox

Winbox adalah utilitas konfigurasi yang dapat terhubung kerouter melalui protokol MAC atau IP. Versi winbox terbaru dapat diunduh darihalaman unduh kami.

Jalankan utilitas Winbox, lalu klik tombol [...] dan lihat apakah Winboxmenemukan Router Anda dan alamat MAC-nya. Penemuan tetangga Winbox akanmenemukan semua router di jaringan siaran. Jika Anda melihat router padadaftar, sambungkan ke sana dengan mengklik alamat MAC dan menekan tombolConnect.

Winbox akan mencoba mengunduh plugin dari router, jika terhubung untuk pertama kalinya ke router dengan versi saat ini. Perhatikan bahwa mungkin diperlukan waktu hingga satu menit untuk mengunduh semua plugin jika winbox terhubung dengan protokol MAC. Setelah winbox berhasil mengunduh plugin dan dikonfirmasi, jendela utama akan ditampilkan:

Jika winbox tidak dapat menemukan router apa pun, pastikan komputer Windows Anda terhubung langsung ke router dengan kabel Ethernet, atau setidaknya keduanya terhubung ke switch yang sama. Karena koneksi MAC bekerja pada Layer2, dimungkinkan untuk terhubung ke router bahkan tanpa konfigurasi alamat IP. Karena penggunaan koneksi penyiaran MAC tidak cukup stabil untuk digunakan terus menerus, oleh karena itu tidak bijaksana untuk menggunakannya pada jaringan produksi / langsung yang nyata !. Koneksi MAC hanya boleh digunakan untuk konfigurasi awal.

Ikuti panduan winbox untuk informasi lebih lanjut.

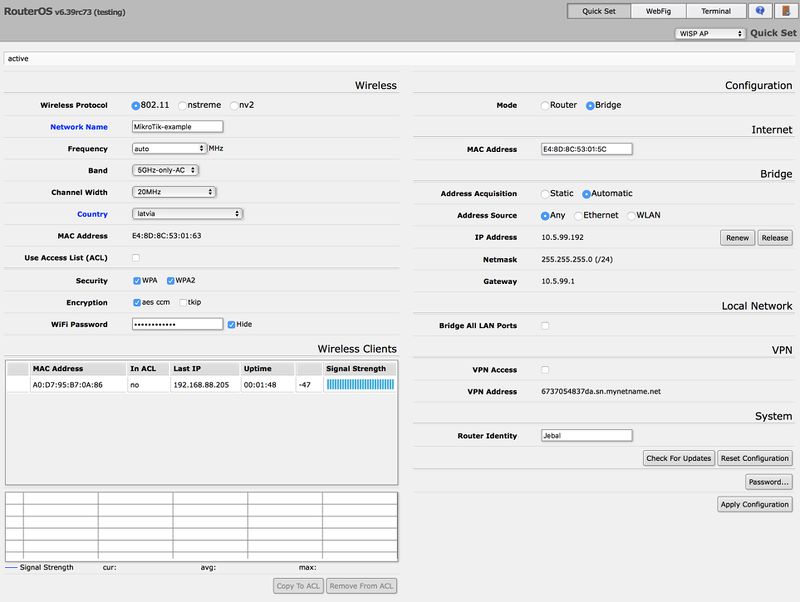

QuickSet and WebFig

Jika Anda memiliki router dengan konfigurasi default, alamat IP dari router dapat digunakan untuk terhubung ke antarmuka Web. Layar pertama yang muncul adalah QuickSet, di mana Anda dapat mengatur kata sandi dan pengaturan dasar untuk mengamankan perangkat Anda. Untuk pengaturan lebih lanjut, klik tombol WebFig untuk membuka mode Advanced, yang memiliki fungsi konfigurasi yang hampir sama dengan Winbox.

CLI

Ada beberapa carabagaimana mengakses CLI:

Menu terminalWinbox

Serial Cable

Tancapkan salah satu ujung kabel serial ke port konsol (jugadikenal sebagai port serial atau port serial asinkron DB9 RS232C) dariRouterBOARD dan ujung lainnya di PC Anda (yang mudah-mudahan menjalankanWindows atau Linux). Anda juga dapat menggunakan adaptor USB-Serial. Jalankanprogram terminal (HyperTerminal, atau Putty di Windows) dengan parameterberikut untuk Semua model RouterBOARD kecuali 230:

115200bit/s, 8 data bits, 1 stop bit, no parity, flow control=none by default.

RouterBOARD 230 parameters adalah:

Jikaparameter disetel dengan benar, Anda seharusnya dapat melihat permintaan masuk.Sekarang Anda dapat mengakses router dengan memasukkan nama pengguna dan katasandi:MikroTik 4.15MikroTik Login: MMM MMM KKK TTTTTTTTTTT KKK MMMM MMMM KKK TTTTTTTTTTT KKK MMM MMMM MMM III KKK KKK RRRRRR OOOOOO TTT III KKK KKK MMM MM MMM III KKKKK RRR RRR OOO OOO TTT III KKKKK MMM MMM III KKK KKK RRRRRR OOO OOO TTT III KKK KKK MMM MMM III KKK KKK RRR RRR OOOOOO TTT III KKK KKK MikroTik RouterOS 4.15 (c) 1999-2010 http://www.mikrotik.com/ [admin@MikroTik] > Deskripsiterperinci dari login CLI ada di bagian proses login.

CLI

Command LineInterface (CLI) memungkinkan konfigurasi pengaturan router menggunakan perintahteks. Karena ada banyak perintah yang tersedia, mereka dibagi menjadi beberapakelompok yang diatur dengan cara tingkat menu yang hierarkis. Ikuti panduankonsol untuk sintaks CLI dan perintah.

Ada beberapa carabagaimana mengakses CLI:

Menu terminalWinbox

Telnet

SSH

kabel serial dll

Serial Cable

Jika perangkat Anda memiliki port Serial, Anda dapat menggunakankabel konsol (atau kabel modem Null)

Tancapkan salah satu ujung kabel serial ke port konsol (jugadikenal sebagai port serial atau port serial asinkron DB9 RS232C) dariRouterBOARD dan ujung lainnya di PC Anda (yang mudah-mudahan menjalankanWindows atau Linux). Anda juga dapat menggunakan adaptor USB-Serial. Jalankanprogram terminal (HyperTerminal, atau Putty di Windows) dengan parameterberikut untuk Semua model RouterBOARD kecuali 230:

RouterBOARD 230 parameters adalah:

9600bit/s, 8 data bits, 1 stop bit, no parity, hardware (RTS/CTS) flow control by default.Jikaparameter disetel dengan benar, Anda seharusnya dapat melihat permintaan masuk.Sekarang Anda dapat mengakses router dengan memasukkan nama pengguna dan katasandi:

MikroTik 4.15MikroTik Login: MMM MMM KKK TTTTTTTTTTT KKK MMMM MMMM KKK TTTTTTTTTTT KKK MMM MMMM MMM III KKK KKK RRRRRR OOOOOO TTT III KKK KKK MMM MM MMM III KKKKK RRR RRR OOO OOO TTT III KKKKK MMM MMM III KKK KKK RRRRRR OOO OOO TTT III KKK KKK MMM MMM III KKK KKK RRR RRR OOOOOO TTT III KKK KKK MikroTik RouterOS 4.15 (c) 1999-2010 http://www.mikrotik.com/ [admin@MikroTik] > Monitorand Keyboard

Jikaperangkat Anda memiliki kartu grafis (mis. PC biasa) cukup pasang monitor kekonektor kartu video komputer (catatan: produk RouterBOARD tidak memiliki ini,jadi gunakan Metode 1 atau 2) dan lihat apa yang terjadi di layar . Anda harusmelihat login yang masuk seperti ini:

Masukkanadmin sebagai nama login, dan tekan enter dua kali (karena belum ada kata sandi),Anda akan melihat layar ini:

MMM MMM KKK TTTTTTTTTTT KKK MMMM MMMM KKK TTTTTTTTTTT KKK MMM MMMM MMM III KKK KKK RRRRRR OOOOOO TTT III KKK KKK MMM MM MMM III KKKKK RRR RRR OOO OOO TTT III KKKKK MMM MMM III KKK KKK RRRRRR OOO OOO TTT III KKK KKK MMM MMM III KKK KKK RRR RRR OOOOOO TTT III KKK KKK MikroTik RouterOS 3.16 (c) 2008 http://www.mikrotik.com/ Terminal ansi detected, using single line input mode[admin@router] >SekarangAnda dapat mulai mengkonfigurasi router, dengan mengeluarkan perintah setup.

Metode ini berfungsi dengan perangkat apa pun yang memiliki kartu video dankonektor keyboard

Thanks and I have a neat offer: House Renovation Designer Near Me house renovation quotation

ReplyDelete